Ottobre è stato il mese europeo dedicato alla sicurezza informatica. Si tratta di una campagna dell’Unione che si è tenuta per tutto questo mese, che ha avuto lo scopo di promuovere tra i cittadini la conoscenza delle minacce informatiche, dei metodi per contrastarle e per cambiare la loro percezione sulle minacce cibernetiche. In questa puntata insieme a Luciano Quartarone, Chief Information Security Officer, abbiamo proprio deciso di fare maggiore chiarezza su questo tema cercando di capire quali sono le minacce e come possiamo difenderci da queste, sia come privati cittadini, sia come aziende.

Nella sezione delle notizie parliamo di alcuni nuovi monumenti Maya scoperti grazie al LIDAR e di TIM che sperimenta la connettività a 10 Gbps in 11 città italiane.

Immagini

• Foto copertina: Vecteezy.com

Brani

• Ecstasy by Rabbit Theft

• Never Give Up by Steve Hartz

Il privato forse pensa che quel genere di attacchi a lui non riguardano.

E invece non è così.

Chiaramente sono attacchi magari di tipologie diverse, ma l'impatto in proporzione può essere il medesimo.

Salve a tutti, siete all'ascolto di INSiDER - Dentro la Tecnologia, un podcast di Digital People e io sono il vostro host, Davide Fasoli.

Oggi cercheremo di fare maggiore chiarezza sul tema della sicurezza informatica, provando a capire quali sono le minacce e come possiamo difenderci sia come privati cittadini sia come aziende.

Prima di passare alle notizie che più ci hanno colpito questa settimana, vi ricordo che potete seguirci su Instagram a @dentrolatecnologia, iscrivervi alla newsletter e ascoltare un nuovo episodio ogni sabato mattina, su Spotify, Apple Podcast, Google Podcast oppure direttamente sul nostro sito.

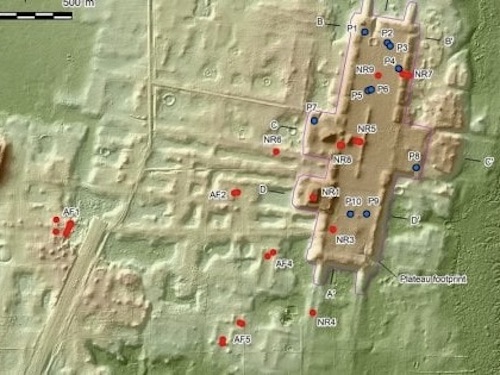

Un gruppo di ricercatori dell'Università dell'Arizona ha esaminato più nel dettaglio i dati l'AIDA resi pubblici dal governo messicano, relativi alle misurazioni di circa 84.500 metri quadri di territorio.

Grazie a queste informazioni l'Università è riuscita a scoprire e riconoscere circa 500 nuovi monumenti, costruiti da Maya e Olmechi tra il 1100 e il 400 a.C., e probabilmente ad uso cerimoniale.

Queste scoperte, come appena detto, sono state possibili innanzitutto grazie proprio alla tecnologia LIDAR, che permette di scansionare vasti territori in modo semplice e veloce, grazie anche all'utilizzo di droni.

Tuttavia sono stati poi necessari dei confronti con altre mappe più dettagliate e rilevazioni sul posto.

In ogni caso questo ci fa capire più che altro l'importanza sia di avere a disposizione dei dati pubblici e accessibili a chiunque, su cui si possono quindi basare nuove scoperte come questa, ma anche le potenzialità di tecnologie come i LIDAR e le

nuvole di punti in generale, di cui avevamo parlato nella puntata Autodesk, Software e Cloud per costruire il futuro, che in futuro permetteranno tra le altre cose di mappare e conservare i più importanti monumenti e strutture archeologiche.

Ad inizio di questa settimana, Team ha lanciato in 11 città italiane, fra cui Roma, Napoli e Milano, un nuovo abbonamento internet in fibra ottica in grado di portare la velocità in download a 10 gigabit per secondo e un upload a 2 gigabit per

secondo grazie alla tecnologia XGS PON, ovvero uno standard particolare che aumenta notevolmente la velocità di trasmissione e dei dati rispetto a una normale FTTH.

L'offerta, il cui costo sarà pari a 49,90 euro mensili, include incomodato d'uso gratuito anche un router, compatibile con la tecnologia di trasmissione a 10 gigabit per secondo, in grado di supportare il protocollo di rete Wi-Fi 6, che consente al

dispositivo di gestire grandi quantità di dati in modo più efficiente rispetto al precedente Wi-Fi 5.

Il nuovo piano, che Team ha chiamato magnifica, rimarrà in fase sperimentale fino al 27 febbraio 2022, ma è molto probabile che, oltre tale data, la compagnia di telecomunicazioni arrivi ad estendere l'offerta anche alle altre città italiane.

Con la fine di ottobre si conclude il mese dedicato alla Cyber Security.

Si tratta di una campagna dell'Unione Europea, che si è tenuta per tutto questo mese, con lo scopo di promuovere tra i cittadini la conoscenza delle minacce informatiche e dei metodi per contrastarle, e per cambiare la loro percezione proprio sulle minacce cibernetiche.

Per fare la nostra parte nella divulgazione di questi temi abbiamo nuovamente invitato Luciano Quartarone, Chief Information Security Officer.

Ben tornato Luciano.

Grazie Davide.

Siccome abbiamo parlato spesso in tante puntate di Cyber Security, ma non l'abbiamo mai fatto con un focus specifico, ci puoi spiegare concretamente in modo chiaro che cos'è e di che cosa si occupa la Cyber Security?

Molto volentieri.

Cyber Security è un termine spesso usato, forse anche un po fuori luogo, un po per moda anche, e si dimentica che in realtà a livello internazionale, in ambito ISO, esiste una definizione ben chiara data in un Technical Specification già del 2020,

che dice che per Cyber Security dobbiamo intendere la tutela delle persone, delle aziende, delle organizzazioni e delle nazioni anche dai rischi informatici.

Questa definizione porta con sé anche la necessità di comprendere che cos'è un rischio informatico e con il rischio possiamo intendere un effetto di incertezza rispetto a degli obiettivi della persona, dell'organizzazione e della nazione.

Quindi possiamo intendere come Cyber Security o sicurezza cibernetica la necessità di proteggere persone, aziende, organizzazioni e nazioni da eventuali attacchi.

Queste attacchi si possono manifestare a differenza del canonico ambito dell'Information Security nel cyberspazio, che è un aggregato di reti, di processi, di sistemi informativi, di apparati che lavorano tutti i dati digitali che sono in transito attraverso queste reti.

Quindi l'ambito dove possono essere che riguarda la Cyber Security è quello dei network, delle reti?

A differenza del mondo dell'Information Security che è più ampio, perché comprende il mondo del materiale in ambito cyber e rimaniamo esclusivamente nell'ambito del digitale.

L'anno scorso è venuto a parlarci del tuo ruolo all'interno di un'azienda, come dicevo prima ti occupi di proteggere le informazioni all'interno di un'azienda.

Abbiamo detto che il mese della Cyber Security europeo è dedicato principalmente o anche in parte ai privati, alla persona comune.

Quale è la differenza di approccio, qual è l'impatto diverso che ha la Cyber Security in un mondo come il tuo, quindi quello di un'azienda, un mondo professionale, e invece sul privato, sul comune cittadino?

Gli impatti sono in scala tra azienda e privato cittadino, sebbene le minacce in cui siamo soggetti, in cui è soggetto sia il cittadino che l'azienda, alla fine sono le medesime.

L'azienda deve proteggere il proprio core business, le proprie informazioni aziendali dagli attacchi esterni.

Il privato cittadino, la persona che comunque è soggetta a queste minacce, attraverso l'utilizzo del suo telefono, del computer, della posta elettronica, deve proteggere anche la propria vita, la propria reputazione, le proprie informazioni riservate che viaggiano attraverso la rete.

Sì, perché forse spesso, e questo è un tema che si potrebbe sollevare, spesso si valorizza il ruolo magari del proteggere informazioni di un'azienda e invece i privati sembrano meno interessati a questa tematica, ma in realtà è importantissimo anche dal loro punto di vista proteggere…

Il privato forse pensa che quel genere di attacchi a lui non riguardano, possa non riguardare perché vede una cosa molto distante, se pensa anche ai fatti recenti, l'attacco alla CIA e alla regione Lazio o attacchi molto più importanti, centrali

elettriche, centrali nucleari, quindi si pensa che una cosa del genere possa non accadere a se stessi nella propria vita spela privata.

Invece non è così?

Invece non è così, chiaramente sono attacchi magari di tipologie diverse, ma l'impatto in proporzione può essere il medesimo.

Capiamoci, proviamo a spiegare meglio questo passaggio, rispetto a un'azienda, un'organizzazione che eroga il suo core business attraverso un'applicazione web, io posso creare un danno a quest'azienda inondando il sito web di quest'azienda con una

serie infinita di richieste di accesso all'applicazione, un attacco di questo tipo sul privato non avrebbe senso perché anche se molti di noi hanno un proprio sito web, ma non è che ci facciamo grandi cose, mentre un attacco perpretrato tramite

campagne di phishing o smishing nelle varie declinazioni può portare l'attaccante ad acquisire comunque un guadagno dei denari perché ci conduce in errore nel condividere delle informazioni che in realtà dovrebbero rimanere riservate.

Certo, poi oggi sfruttiamo sempre di più la tecnologia, salviamo tutte le nostre credenziali quindi è un obiettivo che non è così inverosimile quello di essere attaccati per ottenere queste informazioni?

Spesso crediamo a più o meno tutte le comunicazioni che le banche o gli istituti di credito ci mandano o sedicenti tale, per cui siamo anche portati a rimettere in rete queste credenziali tutte le volte che qualcuno ce le chiede, senza prestare

attenzione al fatto che magari quella richiesta è del tutto illecita, perché l'attaccante ha ricostruito anche da un punto di vista di grafica e di layout un sito molto simile a quello del nostro istituto di credito, ma che in realtà non ha

dietro nessuna funzionalità legittima e anzi serve proprio per estorcere del contenuto che poi viene riutilizzato fraudolentemente.

Ecco, sì esatto, quindi adesso abbiamo fatto un quadro generale del tema della cyber security e dei concreti possibili rischi che corriamo sia come aziende sia come privati, però ci può spiegare quali sono le armi dalle quali dobbiamo difenderci, cioè quali sono gli strumenti che un soggetto, un attacco malevolo può utilizzare per colpirci.

Gli strumenti sono diversi, però proverei a ribaltare la prospettiva della domanda, spesso il privato, il libero cittadino nell'utilizzo del suo smartphone, del suo computer si sente un po come un "Rambo da tastiera" che naviga nella giungla di internet ed è libero di far qualsiasi cosa.

Pur in questa libera navigazione, quel Rambo deve avere delle armi lui per difendersi dagli attacchi esterni.

Gli attacchi come dicevamo in apertura possono essere di natura diversa, da bloccare il sito web o installare a tua insaputa e senza chiederti alcun consenso un'applicazione sul tuo telefono o sul tuo computer che mi permetterà poi di carpire dei

segreti e delle informazioni per te rilevanti e quindi di tener traccia delle credenziali di accesso che utilizzi per accedere per esempio all'home banking o alla tua posta elettronica e da lì col tempo collezionare sempre più informazioni.

Quindi le armi in realtà le dobbiamo vedere lato utilizzatore del sito più che attaccante perché l'attaccante ha il vantaggio di poter ricercare continuamente, di studiare molto nuove metodologie, nuove tattiche di attacco.

Noi dobbiamo sfruttare una principale arma nostra, al di là degli accorgimenti tecnici o tecnologici che possiamo avere sul nostro dispositivo ovvero quello di incrementare la nostra consapevolezza dell'utilizzo e dello strumento che stiamo facendo.

E come ci dovevi prima hai parlato dell'attacco recentissimo alla SIAE, alla regione Lazio, ma ce ne sono anche di molto più rilevanti, pensiamo anche a quello degli oleodotti americani che hanno messo in crisi per un periodo anche abbastanza lungo

l'infrastruttura di oleodotti e sentiamo quando appunto sentiamo parlare di queste tematiche delle parole chiave, dei termini ricorrenti, uno fra tutti forse il più celebre attualmente è la parola ransomware, ma ce ne sono anche altri, pensiamo agli spyware o agli attacchi di phishing, cosa vogliono dire poi concretamente queste parole?

Allora partiamo dal primo, dalla ransomware, è una tipologia di malware che porta a cifrare o a bloccare l'utilizzo del dispositivo attaccato e a richiedere un riscatto in moneta elettronica per il rilascio del dispositivo stesso.

Qui ci si pone poi sempre un problema che sta in bilico fra l'etica e la morale di vale la pena pagare il riscatto, direi che è arduo rispondere, proprio per quello dicevo poco fa vale la pena prestare attenzione a come utilizziamo i nostri strumenti informatici.

Una grossa azienda, ma penso anche al caso nostro, il caso aziendale dove lavoro ha più senso pensare in modo preventivo alle minacce e agli attacchi piuttosto che in modo reattivo e quindi mi dovrei preoccupare di come faccio a proteggere in modo

preventivo i dati che tratto in modo tale che se anche nella malaugurata e remota ipotesi quel dato venga sottratto il mio attaccante non possa utilizzarlo.

Ci sono degli accorgimenti particolari da poter mettere a terra, da poter progettare e implementare e su questo bisogna investire tanto nel privato quanto nelle aziende e nella pubblica amministrazione.

Gli spyware invece sono un'altra tipologia di malware che consistono nel spiare, nell'intercettare le informazioni che noi inseriamo in rete attraverso i nostri dispositivi e queste poi vengono riutilizzate un po come dicevamo prima per scopi chiaramente non legit.

Tutti gli attacchi invece di phishing poi declinati, phishing è una mail fraudolenta pure quella dove il mettente si spaccia per un nostro noto contatto e ci chiede di eseguire qualche azione.

Questa tipologia di attacco ha delle varianti che cambiano nome in smishing a seconda della informazione e anche in questo caso l'arma principale che abbiamo per difenderci è verificare bene e con attenzione che il mettente sia esattamente chi dichiara di essere.

E anche abbastanza facile a volte accorgersi se stiamo per cadere in un tranello oppure no perché il più delle volte queste mail sono malscritte quindi con diversi errori grammaticali e quindi già questo.

L'auto tra due volte magari vengono inviate a milioni di persone, migliaia di persone quindi è facile in quelle più generiche capire.

Esatto e allora nel mondo privato se vediamo, se riceviamo una mail dalla nostra banca che ci chiede di aprire il documento, inserire le password o aprire il link e inserire le password dobbiamo iniziare a diffidare perché in genere le banche non

fanno questo genere di richiesta, così come se il mio collega o datore di lavoro mi mandano a mail e mi dice per favore chiamami al più presto perché devo comprare delle carte regalo Apple, anche lì dobbiamo accendere un attimino le antenne d'allarme insomma e prestare molta attenzione.

Sì appunto in questo caso però si tratta di attacchi più generici poi il phishing credo mi direi tu può arrivare comunque a livelli molto più articolati e complessi a tal punto da non poter essere più riconosciuto come banalmente leggendo e notando un errore di traduzione.

Allora possono essere degli attacchi complessi, esistono anche delle suite software che simulano degli attacchi phishing e queste soluzioni vengono utilizzate in azienda proprio per sensibilizzare i dipendenti di quell'azienda, i collaboratori a prestare attenzione.

Ma è vero possono essere degli attacchi generalizzati che sfruttano dei database di indirizzi mail e di password violate per rappresentare ulteriori attacchi.

L'esistenza di queste database pone poi un'altra tensione e quindi un'altra arma che possiamo avere a nostra disposizione ovvero quella di non usare la stessa password per accedere a diversi portali, applicazioni o soluzioni software.

Questo perché se viene violata una password allora corriamo meno rischi che la stessa possa essere utilizzata all'interno di altri portali.

Sì e aggiungo in conclusione questo aspetto che molto stanno facendo anche le compagnie come Google e Apple per rendere consci gli utenti del fatto che magari le password che salviamo sul cloud sono state in qualche modo colpite da uno di questi

attacchi e quindi per evitare che rimangano troppo tempo uguali e possano essere sfruttate in queste pubblicazioni di grandi raccolte di password e mail e altre varie informazioni private dell'utente.

Assolutamente vero, un tempo si pensava che basta avere la password e quindi un meccanismo di autenticazione alla mia applicazione e tutto quanto va bene.

In realtà ora la password è uno degli elementi maggiormente a rischio e quindi di vulnerabilità di tutti i sistemi informatici, tanto che è delle estate dello scorso anno se non ricordo male uno studio del NIST, Ente Normazione Americana, dove si

prospetta l'abbandono della password degli 8-10 caratteri che abitualmente utilizziamo a favore di una "passphrase", ovvero di una frase lunga, una sequenza alfanumerica molto più ampia rispetto ai soliti 8 caratteri che allora allunga di molte

esponenzialmente, non riuscirò mai a dire, allunga molto il tempo richiesto all'attaccante per violare quella quantità di sicurezza, rendendo così quindi più facile la password da ricordare perché la leghiamo ad una frase che abbiamo in testa per la quale non abbiamo nessuna difficoltà di memoria e assolutamente difficile da indovinare.

Ok, come dicevo all'inizio, tu ti occupi di questo ruolo di direttore della sicurezza delle informazioni in un'azienda che si occupa proprio di trattare delle informazioni per dei clienti, ci siamo visti poco meno di un anno fa e ti abbiamo chiesto

appunto la tua esperienza riguardo e le criticità che stavi affrontando in quel periodo dal punto di vista del tuo lavoro e quindi ad oggi dopo un anno sono cambiate, sono le stesse, come è cambiato appunto il tuo lavoro in questo periodo?

Sono cambiate e direi che possiamo tralasciare le difficoltà operative che tutti abbiamo sperimentato per via della pandemia, nell'ultimo periodo ci stiamo concentrando in modo particolare nel rafforzare le misure di sicurezza che imponiamo ai nostri fornitori.

Il problema principale che abbiamo è che quando un nostro fornitore di sistemi informativi deve accedere ai nostri sistemi informatici da remoto, ci scontriamo col problema di non avere un controllo preciso e puntuale su quella struttura che accede

ai nostri ambienti e questo pone in alza il rischio di intromissione di codice malevolo, impone quindi dei maggiori controlli, controlli che possono essere implementati da un punto di vista formale a livello contrattuale con il fornitore, ma anche controlli tecnici operativi su tutto il traffico di rete che viene scambiato con questo soggetto.

Ok, in conclusione appunto qual è il ruolo del tuo punto di vista che ha il nostro Paese in tema di cyber sicurezza?

Allora, l'Italia sta muovendosi, dico anche per fortuna, con un'agenzia dedicata e anche il piano di resilienza del PNRR ha stanziato diversi miliardi per la digitalizzazione del nostro Paese, nonostante i soldi non manchino potrebbe essere un

problema capire come spendere opportunamente questi soldi, spendere oltre 6 miliardi nelle reti ultra veloci potrebbe non essere l'unica soluzione per rafforzare la sicurezza del sistema Paese, che parte certamente dalle grandi organizzazioni nazionali, dalle grandi aziende, ma deve arrivare anche fino al singolo cittadino.

Un altro aspetto da tenere comunque in considerazione riguarda invece il mondo della normazione e quindi tutta l'attività di normazione in Italia in modo specifico, un'info porta avanti anche in quest'ambito, può essere un utile strumento per uniformare il mercato e gli approcci anche alla sicurezza, anche alla cyber security.

Quindi un processo di standardizzazione potrebbe rendere il nostro sistema Paese, ma poi penso anche all'Europa più sicuro.

Certamente sì, certamente sì.

Ok, va bene, grazie Luciano per questo tuo altro intervento e alla prossima.

Grazie a te.

E così si conclude questa puntata di INSiDER - Dentro la Tecnologia, io ringrazio come sempre la redazione e in special modo Matteo Gallo e Luca Martinelli che ogni sabato mattina ci permettono di pubblicare un nuovo episodio.

Per qualsiasi tipo di domanda o suggerimento scriveteci a redazione@dentrolatecnologia.it, seguiteci su Instagram a @dentrolatecnologia dove durante la settimana pubblichiamo notizie e approfondimenti.

In qualsiasi caso nella descrizione della puntata troverete tutti i nostri social.

Se trovate interessante il podcast condividetelo che per noi è un ottimo modo per crescere e non dimenticate di farci pubblicità.

Noi ci sentiamo la settimana prossima.