Qualche puntata fa abbiamo parlato di VPN, di cosa sono, come funzionano e del perché è un bene che i vari servizi di VPN di cui sentiamo molto spesso parlare siano a pagamento. In questa puntata invece approfondiamo il tema parlando di anonimato online e Dark Web partendo dal browser Tor, che garantisce la sicurezza e l'anonimato grazie al protocollo Onion Routing utilizzando la crittografia per proteggere le informazioni. Infine, discutiamo anche di Mysterium VPN, una particolare VPN decentralizzata basata sulla tecnologia blockchain che garantisce anonimato e sicurezza senza dipendere dai servizi commerciali tradizionali.

Nella sezione delle notizie parliamo dell’evento Samsung Galaxy Unpacked e dei nuovi smartphone S23 e S23 Ultra, del nuovo sistema di gestione delle sanzioni per i creators su TikTok e infine di uno strumento che riconosce se un testo è stato scritto da ChatGPT.

Brani

• Ecstasy by Rabbit Theft

• Jnathyn by Dioma

Salve a tutti, siete all'ascolto di INSiDER - Dentro la Tecnologia, un podcast di Digital People e io sono il vostro host, Davide Fasoli.

Oggi capiremo che cos'è Tor e Mysterium VPN e come possono garantire una totale privacy, sicurezza e anonimato navigando nel web.

Prima di passare alle notizie che più ci hanno colpito questa settimana, vi ricordo che potete seguirci su Instagram a @dentrolatecnologia, iscrivervi alla newsletter e ascoltare un nuovo episodio ogni sabato mattina, su Spotify, Apple Podcast, Google Podcast oppure direttamente sul nostro sito.

Mercoledì 1 febbraio abbiamo partecipato all'evento Galaxy Unpacked a Milano, dove Samsung ha ufficialmente presentato i nuovi smartphone della serie S23 che abbiamo avuto modo di provare in anteprima esclusiva.

Oltre alla versione base e al modello Plus, Samsung ha tolto i veli anche al top di gamma S23 Ultra, che nonostante il design pressoché in linea con la versione precedente, si differenze in particolar modo per processore e comparto fotografico.

Partendo da quest'ultimo, sul retro del modello Ultra di S23 troviamo quattro moduli più il sensore laser per l'autofocus.

Tra questi spiccano la fotocamera da 200 megapixel e il teleobiettivo con zoom ottico da 3 e 10 per, e zoom digitale fino a 100 per.

Su tutti e tre dispositivi è stata poi introdotta la nuova piattaforma Qualcomm Snapdragon 8 Gen 2, che si distingue per i tagli di RAM da 8 GB per i due S23 fino ai 12 GB presenti solamente nella configurazione da 512 e 1 TB di archiviazione sulla versione Ultra.

Il fiore all'occhiello della nuova gamma smartphone è senza ombra di dubbio S23 Ultra, un dispositivo premium indirizzato a chiunque voglia ottenere il massimo dalle prestazioni sul mercato, ma che comporta, dall'altra parte, una spesa decisamente non irrisoria e poco giustificata per l'utenza media.

A tutti gli altri infatti ci sentiamo di consigliare la versione base o plus, che nonostante non abbia in dotazione il pennino ereditato dal Note, il sensore da 200 megapixel e l'obiettivo da 10 per, garantiscono prestazioni generali e scatti superlativi, superiori rispetto ai diversi prodotti di fascia alta presenti sul mercato.

TikTok sta introducendo un nuovo sistema di controllo per gestire i contenuti pubblicati sulla piattaforma.

Il nuovo sistema di sanzioni prevede degli strike, che verranno accumulati dai creator, che pubblicano contenuti in violazione delle linee guida della community.

Se un account raggiunge la soglia di strike, verrà bandito permanentemente.

Questa nuova modalità permette a TikTok di allinearsi con le altre piattaforme come YouTube e Twitch, che già prevedono un sistema di questo tipo.

I nuovi strumenti saranno disponibili entro i prossimi mesi e verranno posizionati nella sezione stato dell'account all'interno del centro di sicurezza dell'applicazione.

TikTok sta anche testando una nuova funzione che avvisa i creator quando un loro video è stato rimosso dalla pagina "per te" con la possibilità di avviare un ricorso.

Questi cambiamenti sono il risultato del tentativo di TikTok di dimostrarsi più trasparente verso il pubblico e le autorità.

Nelle ultime puntate abbiamo dedicato parte delle notizie per parlare degli sviluppi di ChatGPT, il chatbot di intelligenza artificiale sviluppato da OpenAI, che sta sempre più spopolando tanto che è in arrivo prossimamente un piano a pagamento per accedere al bot nella sua versione più potente.

E ChatGPT sta venendo ormai abusato in molti settori, anche da studenti o giornalisti per fare il lavoro al posto loro.

E sicuramente ChatGPT è uno strumento potentissimo e decisamente utile e consigliabile se non fosse che spesso l'output fornito dal bot non subisce alcun tipo di elaborazione.

Per questo la stessa OpenAI ha messo a disposizione un altro strumento, chiamato AI Text Classifier, che è in grado di riconoscere se un testo è stato scritto da un essere umano o da un intelligenza artificiale.

In particolare, il software richiede un testo di almeno 1000 caratteri e può riconoscere non solo i testi scritti da ChatGPT, ma anche quelli generati da altre intelligenze artificiali.

Tuttavia, la risposta dello strumento non è certa e può essere soggetta a errori o classificazioni sbagliate, ma la speranza è che questo sia comunque un freno all'utilizzo più scorretto di strumenti come ChatGPT.

Qualche puntata fa abbiamo parlato di VPN, di cosa sono, come funzionano, ed il perché è un bene che i vari servizi di VPN, di cui sentiamo molto spesso parlare, siano a pagamento.

Ma soprattutto abbiamo risposto a una domanda che forse quasi tutti ci siamo posti, ossia mi serve veramente una VPN?

In quella stessa puntata abbiamo citato però anche altre soluzioni che possono garantire una navigazione internet più sicura, tra cui Tor, un browser che utilizza un particolare protocollo pensato proprio per rimanere anonimi e che è diventato famoso soprattutto perché permette di navigare nel dark web.

E in questa puntata andremo proprio a capire come funziona il protocollo dietro Tor e come fa garantire l'anonimato, ma cercheremo anche di capire cos'è il dark web e i pericoli che si celano dietro a questo mondo di internet sommerso.

Ma dal momento che questa puntata vuole essere un viaggio intorno al mondo dell'anonimato online, riprenderemo anche il discorso delle VPN, andando a capire cos'è e come funziona Mysterium VPN, una particolare VPN decentralizzata che può garantire

anonimato e sicurezza grazie alla tecnologia della blockchain, e dunque senza fare affidamento ai più tradizionali servizi commerciali che abbiamo ormai imparato a conoscere.

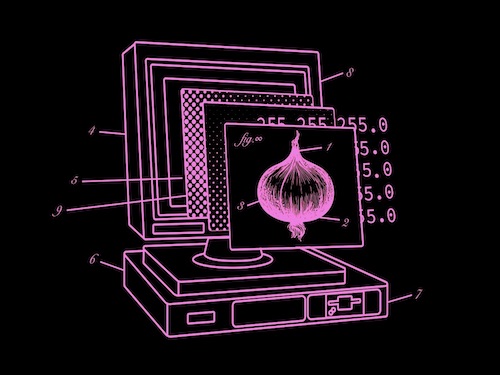

Ma partiamo parlando del browser Tor, che sta per The Onion Router, ed è un programma sviluppato partendo dal più notto browser Mozilla firefox, completamente gratuito e open source, diventato molto popolare soprattutto per il fatto che viene utilizzato per accedere a quello che viene definito dark web, l'internet sommerso.

Tuttavia, il vero scopo con cui Tor è stato ideato e sviluppato non è tanto l'accesso al dark web, bensì garantire l'anonimato e la sicurezza online su qualsiasi pagina web.

E per riuscirci utilizza uno speciale protocollo chiamato Onion Routing, e presto capiremo cosa c'entrano le cipolle con l'anonimato online, sviluppato a metà degli anni novanta dalla Marina degli Stati Uniti e dalla DARPA proprio per proteggere l'intelligence degli Stati Uniti online.

E come spesso accade per le tecnologie sviluppate per scopi militari, tra l'altro così come è stato per lo stesso internet, nei primi anni 2000 la tecnologia venne resa open source e disponibile quindi a tutti gratuitamente.

La svolta però venne nel 2006 con la fondazione dell'organizzazione no profit The Onion Project, che da allora promuove e sviluppa il browser Tor e tutti i progetti ad esso collegati.

Ma come funziona questo Onion Routing e quali sono gli accorgimenti che utilizza che permettono di navigare in internet anonimamente?

Alla base di tutto, come tutte le tecnologie incentrate sulla sicurezza informatica, ovviamente c'è la crittografia e in particolare il concetto di chiavi pubbliche e private, che tra l'altro è alla base delle normali connessioni a internet sicure.

Quelle che quando navighiamo online, per capirci, hanno l'indirizzo che inizia per HTTPS.

In sostanza, immaginiamo che Alice e Bob debbano scambiarsi un messaggio segreto, senza che nessun altro possa leggerlo o modificarlo, ma soprattutto facendo sì che, se Bob riceve un messaggio da Alice, questo sia sicuro che il mittente sia proprio Alice.

Il meccanismo è semplice: Alice e Bob hanno entrambi una coppia di chiavi, una segreta per se stessi e una pubblica da condividere.

Un messaggio chiuso con la chiave segreta può essere aperto con la pubblica e viceversa.

Quando Alice vuole inviare un messaggio a Bob, dunque lo chiude prima con la sua chiave segreta e poi con la chiave pubblica di Bob.

In questo modo nessuno può leggere il messaggio se non Bob, che può aprirlo con la sua chiave segreta.

E allo stesso tempo Bob è sicuro che il mittente sia proprio Alice, perché può aprirlo solo con la chiave pubblica di Alice e di nessun altro.

Chiaramente, poi, ci sono tutti altri meccanismi ulteriori per rendere la comunicazione ancora più sicura, ma il funzionamento di base è questo.

Ma torniamo alla rete Tor.

Questa rete è costituita da tanti nodi, ossia dei server che chiunque può mettere a disposizione, attraverso cui vengono spedite richieste e risposte dal nostro PC ai vari server di Internet, ad esempio quelli di Google se vogliamo utilizzare il motore di ricerca.

Connettendosi alla rete con il browser Tor, dunque, il browser scarica la lista di questi nodi e ne sceglie alcuni, solitamente due o tre, che costituiranno il tragitto dei dati.

Tra questi c'è l'entry node, ossia il nodo immediatamente successivo al nostro PC, poi i nodi intermedi o middleman node, e infine l'exit node, ossia il nodo che poi passerà il dato al server di destinazione.

A questo punto, una volta decisi per quali nodi passerà il dato, il nostro PC, ossia il browser Tor, cripta la richiesta usando la chiave prima dell'exit node, poi del middle node, e infine dell'entry node.

Proprio come una cipolla, quindi, e da qui il nome Onion Routing, il dato viene incapsulato da diversi strati crittografici.

In questo modo, ogni nodo per cui passa il dato potrà togliere il proprio strato e conoscere solamente da chi l'ha ricevuto e verso chi è destinato.

E in questo modo nessun nodo può sapere se il nodo precedente è effettivamente il mettente o solo un altro nodo di passaggio.

Inoltre, nessun nodo può conoscere cosa c'è effettivamente scritto nel messaggio, fatta eccezione per il nodo di uscita, che scarterà l'ultimo strato e manderà la richiesta al server di destinazione.

E proprio per questo motivo i nodi di uscita non sono scelti a caso, bensì sono nodi attivi da tanto tempo e considerati quindi più affidabili.

Inoltre, il browser Tor attua ulteriori accortezze, come il blocco di tutte le richieste HTTP, quindi non sicure, proprio per evitare che anche il nodo di uscita non abbia accesso all'informazione.

In questo modo, nessuno conoscerà mai contemporaneamente il contenuto, il mettente e il destinatario delle richieste, raggiungendo lo scopo di rendere la navigazione completamente sicura e anonima.

Chiaramente però, tutto questo sistema ha anche dei lati negativi.

Primo, fra tutti, la velocità.

È subito chiaro infatti che una richiesta deve fare molti passaggi prima di arrivare a destinazione, e viceversa la risposta, aggiungendo di volta in volta della latenza dovuta alle varie velocità di connessione e alle distanze percorse.

Può capitare infatti che il dato passi per l'Italia, poi l'Australia e per il Giappone, per poi finire in America.

Sia chiaro, la differenza non è così drammatica.

Soprattutto ora che le velocità medie di Internet sono cresciute esponenzialmente grazie all'infrastruttura in fibra ottica.

Ma scordatevi di poter usare il protocollo Tor per giocare o fare videochiamate.

Molti contenuti, poi, potrebbero essere anche bloccati dal browser, perché ritenuti insicuri o perché tracciano l'attività dell'utente e questo potrebbe in alcuni casi rovinare l'esperienza utente o addirittura non far funzionare proprio il sito.

Alcuni nodi della rete Tor, poi, possono anche ospitare dei siti con estensione diversa dai soliti ".it" o ".com", bensì con estensione ".onion".

Ed è proprio qui che arriviamo a parlare di dark web, il lato più oscuro di Internet.

Innanzitutto possiamo immaginare il web come un enorme iceberg, e la parte visibile fatta da miliardi e miliardi di pagine che vengono elencate dai motori di ricerca, come Google Bing, è solo la minima parte.

Oltre a questo, infatti, c'è quello che viene chiamato deep web, ossia il web nascosto, fatto da pagine ad esempio a cui si può accedere solo se si conosce l'indirizzo esatto.

File nascosti, pagine visibili solo dopo aver eseguito l'accesso ad un account o protetti da password e così via.

E sul fondo dell'iceberg il dark web.

Questi siti, come abbiamo detto, sono accessibili solamente usando Tor, e quindi difficilmente sono raggiungibili e é ancora più difficile scoprire chi effettivamente gestisce il sito.

I nomi di questi siti, poi, sono impossibili da ricordare, perché fatti da una lunga serie di caratteri, e per questo c'è una lista dei "hidden wiki" che si occupa di raccogliere i principali.

L'anonimato e l'esclusività, chiaramente, ha fatto sì che a popolare il dark web non fossero di certo siti innocenti e carini.

Al contrario, è proprio qui che si concentra la stragrande maggioranza dell'attività illegale del web, dall'acquisto di armi o droghi a prodotti a basso costo contraffatti.

È persino possibile assoldare assassini e mercenari e ovviamente contattare hacker, programmare attacchi informatici, vendere e comprare virus e i dati sottratti alle multinazionali di cui spesso sentiamo parlare.

Per questo motivo, quando si utilizza Tor, soprattutto per navigare nel dark web, bisogna sempre stare molto attenti, in quanto sono siti estremamente pericolosi che, se utilizzati nel modo sbagliato o da persone che non sanno quello che fanno, potrebbero avere conseguenze anche disastrose.

Come abbiamo detto, però, Tor non è certo l'unico modo per navigare online garantendo sicurezza e anonimato, ma sicuramente è il più famoso e utilizzato.

A inizio puntata abbiamo infatti citato un ulteriore servizio, ossia la Mysterium VPN.

Nella puntata delle VPN abbiamo già spiegato ampiamente cosa sono e come funzionano le VPN, le Virtual Private Networks, e in che modo viene usata questa tecnologia da servizi come NordVPN o Surfshark VPN per garantire anonimato, sicurezza o per accedere a vari siti facendo finta di essere in zone del mondo totalmente diverse dalla nostra.

Nella stessa puntata abbiamo messo in luce come questi servizi abbiano potenzialmente accesso ai nostri dati e potrebbero vedere ciò che facciamo e i siti che visitiamo.

Di fatto, quando usiamo uno di questi servizi VPN, compiamo un atto di fede, anche se nel tempo la sicurezza e l'anonimato è stato ampiamente confermato e verificato.

Ma se esistesse una VPN decentralizzata, costituita non da una serie di server di proprietà di una singola azienda, bensì di nodi messi a disposizione da noi come utenti?

Beh, questa VPN esiste ed è proprio un Mysterium.

Il funzionamento è molto semplice.

Come detto, i server possono essere messi a disposizione da utenti normali come noi, scaricando, configurando e tenendo attivo uno speciale software.

Gli altri utenti che vogliono usare questa VPN quindi possono scegliere la località e verrà usato uno di questi server decentralizzati.

Tutte le connessioni saranno chiaramente criptate e protette, per far sì che nessuno possa accedere alle informazioni.

Ma come si possono convincere così tanti utenti a mettere a disposizione un proprio server o un proprio PC per questi scopi?

La risposta sta nelle criptovalute.

Esattamente come avviene con il mining, di cui abbiamo parlato nella puntata "Come minare bitcoin e perché non ha senso farlo" usare la mysterious VPN ha un costo, calcolato in base alla quantità di traffico generato o al tempo in cui la usiamo.

E questo prezzo va pagato con una moneta virtuale, una criptovaluta chiamata MYST.

Gli utenti che mettono a disposizione il proprio server dunque ricevono il pagamento che possono trasferire al proprio portafogli di criptovalute o convertirli in bitcoin, ethereum ma anche in euro o dollari attraverso i numerosi servizi di scambio che si trovano online.

Questi dunque erano solo un paio di esempi tra i più famosi per navigare nel web in totale anonimato e garantire privacy e sicurezza.

Due approcci abbastanza diversi, da una parte un protocollo creato appositamente per questo scopo, dall'altro l'uso di una tecnologia già esistente, quella della VPN, resa più sicura dall'uso delle criptovalute e della decentralizzazione.

Come abbiamo visto però anche queste tecnologie hanno dei compromessi e dovremo rinunciare ad esempio a risposte ultrarapide o a certe funzionalità che alcuni siti offrono.

Abbiamo anche visto tuttavia che usare questi servizi, Tor soprattutto, può essere anche molto pericoloso se si naviga nei siti che compongono il dark web e per questo è sempre meglio prestare costantemente attenzione ed essere consapevoli di ciò che si sta facendo.

E così si conclude questa puntata di INSiDER - Dentro la Tecnologia, io ringrazio come sempre la redazione e in special modo Matteo Gallo e Luca Martinelli che ogni sabato mattina ci permettono di pubblicare un nuovo episodio.

Per qualsiasi tipo di domanda o suggerimento scriveteci a redazione@dentrolatecnologia.it, seguiteci su Instagram a @dentrolatecnologia dove durante la settimana pubblichiamo notizie e approfondimenti.

In qualsiasi caso nella descrizione della puntata troverete tutti i nostri social.

Se trovate interessante il podcast condividetelo che per noi è un ottimo modo per crescere e non dimenticate di farci pubblicità.

Noi ci sentiamo la settimana prossima.