Il nostro mondo digitale è sempre più interconnesso, e con questo cresce anche il rischio di attacchi informatici che minacciano dati personali, servizi essenziali e infrastrutture critiche. In un panorama in cui la sicurezza non è un’opzione ma una necessità, le aziende devono trovare nuovi strumenti e approcci, come il Bug Bounty, per proteggere i propri sistemi e garantire la fiducia di chi li utilizza. Per capire come affrontare queste sfide e quali strategie possono davvero fare la differenza abbiamo invitato Luca Manara, CEO di UNGUESS.

Nella sezione delle notizie parliamo di un nuovo record per la fusione nucleare compiuto dal reattore tokamak WEST e infine di Microsoft che ha presentato il suo rivoluzionario chip quantistico.

Immagini

• Foto copertina: Freepik

Brani

• Ecstasy by Rabbit Theft

• Ride or Die by Andromedik & Pirapus (ft. Indy Skies)

Fare attività di Bug Bounty è una cosa che parte prima di attivare effettivamente l'hacking da parte di hacker etici e parte con una pianificazione, cioè l'azienda deve definire obiettivi chiari e preparare un approccio adeguato.

Quindi bisogna capire che asset andare a proteggere, cos'è che si vuole proteggere, quali sono le tipologie di vulnerabilità che si vogliono gestire e poi direi anche come gestisci ogni volta che trovi una vulnerabilità.

Cioè tu internamente come azienda cosa fai quando la nostra piattaforma noi ti segnaliamo una vulnerabilità?

E lì bisogna mettere in piedi un processo.

Salve a tutti, siete all'ascolto di INSiDER - Dentro la Tecnologia, un podcast di Digital People e io sono il vostro host, Davide Fasoli.

Oggi parleremo con UNGUESS di Cyber Sicurezza, e più nello specifico di Bug Bounty, un approccio nel quale le aziende offrono ricompense ad hacker etici per la segnalazione di vulnerabilità software con l'obiettivo di correggerle prima che possano essere sfruttate da malintenzionati.

Prima di passare alle notizie che più ci hanno colpito questa settimana, vi ricordo che potete seguirci su Instagram a @dentrolatecnologia, iscrivervi alla newsletter e ascoltare un nuovo episodio ogni sabato mattina su Spotify, Apple Podcast, YouTube Music oppure direttamente sul nostro sito.

Un reattore sperimentale francese per lo studio della fusione nucleare è riuscito a confinare idrogeno in stato di plasma per una durata record di 22 minuti e 17 secondi, sorpassando così la concorrenza della ricerca cinese.

Il reattore, soprannominato WEST, che ha raggiunto tale record, è stato di recente aggiornato con l'introduzione del tungsteno per il divertore, ovvero una componente essenziale per la protezione delle pareti della camera interna dall'elevata temperatura raggiunta dal plasma.

Il tungsteno ha infatti una resistenza superiore al calore, il che favorisce oltre che una maggior sicurezza, anche più efficienza nel consumo di combustibile per un minore assorbimento di atomi di idrogeno.

Il risultato raggiunto dal reattore WEST contribuirà ulteriormente nella serie di esperimenti che attualmente vengono svolti in tutto il mondo per affinare e studiare nuove soluzioni che potranno essere applicate nel progetto internazionale ITER.

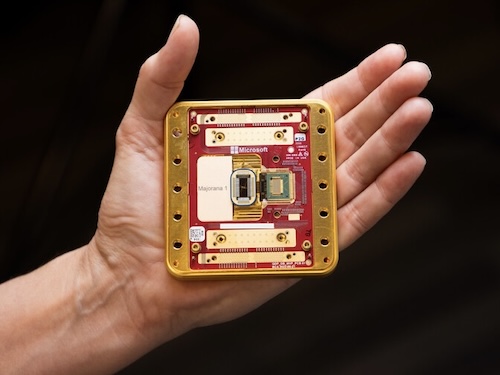

Nella corsa alla computazione quantistica, Microsoft, che finora non ha mai avuto un ruolo di particolare rilievo, ha presentato un progetto che potrebbe segnare un punto di svolta nel settore.

Si tratta di Majorana 1, un chip quantistico che potenzialmente potrebbe gestire milioni di qubit in uno spazio estremamente ridotto.

Di chip qubit e chip quantistici ne abbiamo parlato diverse volte, sottolineando soprattutto i limiti attuali della tecnologia, tra cui la scarsa precisione, la necessità di operare in ambienti vicini allo zero assoluto e l'incapacità di scalare esponenzialmente il numero di qubit.

Il chip di Microsoft può essere considerato una svolta perché risolve due di questi problemi: utilizzando come particelle non gli elettroni, ma delle quasi-particelle di Majorana, che come risultato rendono i qubit naturalmente più resistenti alle interferenze e di conseguenza agli errori.

Tuttavia è ancora necessario che il chip lavori in condizioni di temperature bassissime, per beneficiare delle proprietà delle particelle utilizzate.

Risolvendo i problemi legati agli errori e all'instabilità dei qubit però, il sistema di Microsoft è estremamente scalabile fino a milioni di qubit, e in spazi ridotti.

L'azienda inoltre ha progettato questo chip per un utilizzo ibrido, dove una GPU tradizionale si occupa di impostare, delegare e interpretare i calcoli al chip quantistico, per poi restituirli nella forma classica.

In questo Majorana potrà essere facilmente integrato con i supercomputer esistenti e realizzare calcoli che allo stato attuale sarebbero impensabili.

Il nostro mondo digitale è sempre più interconnesso e con questo cresce anche il rischio di attacchi informatici che minacciano dati personali, servizi essenziali e infrastrutture critiche.

E in un panorama in cui la sicurezza non è più un'opzione ma una necessità, le aziende devono trovare nuovi strumenti ed approcci per proteggere i propri sistemi e garantire la fiducia di chi li utilizza.

Per capire come affrontare queste sfide e quali strategie possono davvero fare la differenza, ne parliamo con Luca Manara, CEO di UNGUESS.

Benvenuto Luca.

Grazie e benvenuto.

Grazie anche a voi.

Questa è la terza puntata che realizziamo con UNGUESS, abbiamo parlato con Alessandro Caliandro di UX e UI, quindi esperienza utente e interfaccia utente.

Poi abbiamo parlato con Edoardo Vannutelli di test di performance di siti web, di programmi software e oggi parliamo invece di cybersicurezza.

Qual è quindi il legame con questi temi che apparentemente sono molto distanti l'uno dall'altro, perché UNGUESS si occupa di queste tre tematiche?

UNGUESS ha un legame forte su queste unit, è un legame tecnologico.

UNGUESS è una startup nata circa una decina di anni fa che ha sviluppato una soluzione in "crowdsourcing" per testare prodotti digitali.

Siamo partiti con il mondo della qualità del software, quindi testare per trovare e identificare malfunzionamenti, che è quello di cui parlava anche Edoardo, un pezzo di parte dei malfunzionamenti sono legate alle performance del software.

Poi abbiamo aggiunto la parte di testing collegato alla UX, UI, quello di cui ha parlato Alessandro Caliandro, che è fatto con un "crowd" di persone che vengono interrogate per accogliere feedback di esperienza d'uso sostanzialmente.

Da ultima è nata invece UNGUESS Security, che è la terza business unit che sempre usa il modello in crowdsourcing, ma con degli hacker etici, quindi è un terzo, terza tipologia di crowd, sono hacker etici che identificano vulnerabilità su prodotti digitali tramite la nostra piattaforma.

Di solito praticamente con il nome dei programmi di Bug Bounty.

Ok, quindi quando si parla di crowdsourcing si fa riferimento ad un gruppo di persone, una community che si occupa in modo specifico dei temi che hai citato, quindi sono esperti in quest'ambito.

Sì sì, corretto.

Ok, approfondendo quindi il tema di oggi, quello della cyber security, la cyber sicurezza, penso che prima di addentrarci nell'aspetto un po' più tecnologico, tecnico, della questione, abbia senso porre una base normativa, ecco, per quello che

stiamo dicendo, perché se da una parte è vero, indubbiamente, che le aziende stesse capiscono l'importanza di proteggersi, da avere appunto una sicurezza anche in senso cyber, ci sono anche dei requisiti normativi, a livello europeo, nati proprio per l'importanza che ricoprono questi sistemi.

E a proposito di questo, la base di tutto è la direttiva NIS 2 del Cyber Resilience Act.

E quindi ci racconti che impatto avrà questa direttiva sulle aziende e le pubbliche amministrazioni?

La direttiva NIS 2 è una direttiva che è stata pubblicata un paio d'anni fa, viene dalla... evolve dalla direttiva NIS del 2016 ed è stata adottata dall'Unione Europea per rafforzare la sicurezza delle infrastrutture critiche delle aziende in certi settori strategici.

È una direttiva che prevede sostanzialmente entrata in vigore nel 2023 e le principali novità rispetto a quelle precedenti sono che si amplia il campo di applicazione, ci sono più settori coinvolti come la sanità, le telecomunicazioni, i

trasporti, cioè quelle aziende nei settori strategici e include, oltre che alle grandissime, anche le medie imprese nel loro ambito di applicabilità.

Impone dei requisiti di sicurezza stringenti, più stringenti rispetto alle normative precedenti per andare a gestire il rischio, tra cui appunto anche il monitoraggio e la gestione delle vulnerabilità e poi impone anche delle implementazioni di piani di continuità operativa a fronte di crisi informatiche derivanti da attacchi.

Ci sono anche un altro paio di punti importanti su questa normativa che obbliga alla segnalazione degli incidenti con dei tempi precisi, quindi notifiche entro 24 ore o 72 ore alle autorità che fanno riferimento e sanzioni ovviamente come tutte le

normative, ci sono delle sanzioni che possono raggiungere fino al 2% del fatturato dell'azienda, quindi insomma è una direttiva che amplia e irrigidisce se vuoi... chiede misure più attente alla sicurezza a medio e grandi aziende europee.

L'impatto sulle aziende è sicuramente un aumento... devono investire di più in sicurezza, in cyber security, aggiornare sistemi, software, processi in modo tale che possano gestire la cyber security in un mondo più moderno.

Sicuramente avrà un impatto anche sulla formazione, c'è da formare molte persone sulla consapevolezza nella sicurezza informatica, quindi persone che stanno all'interno delle aziende, che devono sempre stare attenti a tutte le tipologie di attacchi che possono ricevere le stesse aziende e le stesse persone come gli attacchi di phishing.

E poi un terzo impatto secondo me è la gestione delle crisi e risposta agli incidenti, cioè ci sono procedure o metodologie o attività da fare nel momento in cui succede un incidente.

Oggi molte aziende sono impreparate a potenziali incidenti, in realtà qua si chiede di prepararsi prima.

Ok, e in questa tua risposta hai fatto riferimento alle vulnerabilità, quindi ci spieghi che cos'è una vulnerabilità?

Dovrebbe essere il cosiddetto bug ecco.

Vulnerabilità può prendere aspetti di diverso tipo.

Una vulnerabilità è qualsiasi breccia in un sistema che permetta a un potenziale malintenzionato di fare dei danni che possono essere tipicamente estrarre dei dati, rubare dei dati, oppure possono essere anche bloccare alcuni processi dell'azienda per chiedere riscatti e così via.

Quindi i malintenzionati hanno l'obiettivo di guadagnare da quegli attacchi, e guadagnare soldi da quegli attacchi, e quindi cercano le vulnerabilità.

Le vulnerabilità io le divido in due macro mondi, quelle tecniche, cioè quelli che sono ascrivibili a elementi tecnici tecnologici come vulnerabilità sulla propria intranet a cui si accede quando viene esposta su internet, oppure possono essere

vulnerabilità sulle persone, cioè non sono propriamente vulnerabilità ma anche le persone sono vulnerabili.

Quindi gli attacchi phishing, gli attacchi che permettono di entrare in un sistema facendo leva su dei dati per esempio condivisi da alcune persone oppure dalla scarsa preparazione delle persone agli attacchi informatici.

Sono attacchi di social... sociali se vuoi, sono attacchi sulle persone...

Social engineering.

Sì, ecco, non sono del troppo differenti da quando provano a venire a casa delle persone più anziane, alcune persone, per fare delle truffe, no?

Sono attacchi che fanno leva sull'incapacità delle persone di gestire quel momento, quella relazione.

Ok e queste vulnerabilità - che poi è appunto il tema che affrontiamo oggi - cioè capire come si possono scovare, non possono essere evitate a priori cioè non mi basta scrivere bene il codice di un sito di un servizio di un programma oppure come

dicevamo prima educare e dare informazioni, spiegare appunto come... alle persone come evitarle e quindi di fatto verrebbero meno le vulnerabilità in quel caso?

Sì, sì, è possibile questo approccio, anzi, diciamo che c'è, io divido, è un tema temporale, oggi c'è bisogno di fare un grande passo per arrivare a un punto in cui c'è più consapevolezza.

Da lì in poi non ci si può fermare, cioè quello che tu dici è giusto, ma il software evolve tutti i giorni, non solo il software che produci tu, ma anche il software che viene utilizzato dal tuo software di terze parti, che evolve, quindi il

software non è mai statico, è sempre dinamico, sempre più dinamico, per esempio con i processi di sviluppo agili, "agile", in cui il software viene continuamente evoluto.

Vedete anche voi quando installate un'app che viene aggiornata costantemente, e quindi questa evoluzione impone che devi continuamente stare al passo di questi cambiamenti, e poi anche le tipologie di attacchi e le minacce cambiano.

Cioè questi malintenzionati cambiano il loro modo di attaccare perché le aziende e le persone diventano più consapevoli, quindi raffinano le proprie metodologie di attacco, di conseguenza anche ci si deve adattare costantemente nel tempo, quindi

la cyber security non è una condizione che risolvi una volta per tutte, è una cosa che devi continuare a governare e gestire consapevole del fatto che è un mercato che evolve, le cose che cambiano, e quindi c'è bisogno di stare al passo con i tempi.

Ok, quindi quali sono gli strumenti che possono maggiormente aiutare le aziende, le pubbliche amministrazioni nel migliorare la sicurezza dei propri servizi?

Sicuramente una cosa importante da cui parto è la parte di formazione, quindi investire nella formazione del proprio personale tecnico, ma anche del personale non tecnico.

Questa è una cosa che vale costantemente.

Poi ci sono cose anche più tecniche che si possono fare e che vengono richieste anche dalla NIS 2, come per esempio avere un piano di risposta agli incidenti e "disaster recovery".

Cioè un piano dettagliato per gestire e mitigare gli effetti di un attacco.

Gli attacchi non li puoi evitare, ma li puoi controllare.

Puoi controllare quello che succede dopo.

Ci sono, per esempio, le aziende che producono, che hanno delle linee produttive, che devono gestire il caso di sistemi di produzione che vengono bloccati, quindi devi avere un piano per riportarli attivi, o i backup aziendali per quanto riguarda i dati, quindi procedure di ripristino backup.

Fare anche molte simulazioni di attacco con dei "red teaming" che permettono di simulare gli attacchi in un ambiente "safe" anticipandoli, quindi tu simuli l'attacco e sei pronto agli attacchi che verranno.

Poi aggiungo, ci sono anche sempre più importanti avere concetti di "Zero Trust Architecture", che non è un nome tecnico ma è un modello di sicurezza che assume che nessun utente o dispositivo sia sicuro per definizione o attendibile per

definizione e quindi vedi che evolvono i modelli di autenticazione continue, tutti hanno gli OTP che cambiano e evolvono a seconda di dove ti trovi, come ti trovi, per accedere ai sistemi informatici dell'azienda.

Questo è un modo per non dare per scontato che sia sicuro quel dispositivo o quell'utente.

Da ultimo aggiungo anche quello che facciamo noi, noi facciamo programmi di bug bounty che incentivano gli esperti di sicurezza o anche hacker etici a simulare degli attacchi, quindi è simile al concetto di Red Teaming, per segnalare delle

vulnerabilità offrendo delle ricompense economiche a questi soggetti, ma in questo modo io anticipo e gestisco le vulnerabilità prima che succedano e quindi mi attrezzo in anticipo, faccio delle simulazioni in anticipo e questo è quello che facciamo noi.

Ok, quindi in questo caso si tratta di incentivare... perché nella direttiva NIS 2 dovrebbe esserci questa distinzione nella Vulnerability Disclosure Policies (VDP) tra riconoscere e incentivare la scoperta di vulnerabilità, giusto?

Sì, nella NIS 2 incentiva questo tipo di attività e i bug bounty e le VDP sono due modelli leggermente diversi ma che parlano tutte e due alla comunità di hacking che ci sono online e sono modi per incentivare a identificare, a scovare le vulnerabilità prima che accadano e questo è un modo per essere compliant alla NIS 2.

Fra l'altro, giusto per essere chiari, l'hacking in questo senso si divide anche questo in due categorie cioè non c'è solo l'hacking, l'hacker come figura negativa che pensiamo ma esistono anche degli hacker "etici", ecco come si chiamano, che invece lavorano dalla parte buona, giusta, di internet o comunque dello sviluppo.

Sì, sì, allora il termine hacker è un termine che ha assunto una caratteristica, una accezione negativa solo negli ultimi anni, ma il termine hacker è un termine positivo.

Quando è nata l'informatica, internet e quant'altro, fare hacking è un modo simile alla parola nerd, è vicino a questo tipo di gergo e chi fa hacking lo fa in maniera positiva.

Tutti gli sviluppatori provano a fare hacking, ci sono diverse metodologie di hacking, eccetera.

Quindi è una cosa che viene, se vuoi, anche insegnata alle università tecniche, come il Politecnico Milano, Ingegneria Informatica dove ho studiato io, quindi di per sé il termine hacking è positivo.

Poi ha assunto una sezione negativa perché ci sono state persone che, con queste capacità, con queste conoscenze, le hanno messe al proprio fattore economico di essere proprio dei malintenzionati, quindi lo usano per metodi negativi, ma è come

essere un maniscalco che apre porte, lo puoi fare perché aiuti le aziende a sistemare i propri fissi, oppure se hai quella conoscenza lo puoi usare per aprire porte e entrare in casa delle persone.

Ma di per sé il mestiere non è un mestiere o la conoscenza negativa, anzi una conoscenza positiva.

Poi al mondo esistono persone malintenzionate che usano la propria conoscenza per farlo, ma di per sé quindi c'è molta differenza tra hacker etico e hacker non etico, è proprio nella natura delle persone.

Quindi è un concetto neutro e poi in realtà è come questa competenza viene... e dove e come viene applicata

È come viene usata.

Esatto, esatto.

E approfondendo appunto il tema di questi strumenti di bug bounty, quindi che incentivano la scoperta di vulnerabilità, come le aziende possono organizzare e gestire un programma di questo tipo, anche grazie al vostro aiuto?

Allora sì, gestire un programma di bug bounty ha delle tecnicalità che sono principalmente di processo, di cui bisogna essere a conoscenza e bisogna gestire bene, quindi le aziende che fanno programmi di bug bounty hanno strutturato dei processi, dei metodi e dei software per gestire tutti questi programmi in maniera corretta.

Sicuramente fare attività di bug bounty è una cosa che parte prima di attivare effettivamente l'hacking da parte di hacker etici e parte con una pianificazione, cioè l'azienda deve definire obiettivi chiari e preparare un approccio adeguato,

quindi bisogna capire che asset andare a proteggere, i propri sistemi interni, i propri dispositivi IT, le proprie applicazioni web, cos'è che si vuole proteggere, quali sono le tipologie di vulnerabilità che si vogliono gestire, si vuole solo

fare attacchi tecnici o anche attacchi alle persone di phishing e poi direi anche come gestisci ogni volta che trovi una vulnerabilità, cioè tu internamente come azienda cosa fai quando la nostra piattaforma, noi ti segnaliamo una vulnerabilità e

lì c'è... bisogna mettere in piedi un processo che deve avere tempi di risposta, deve avere capacità di correggere le vulnerabilità rapidamente, perché l'obiettivo è essere rapidi quando si trova una vulnerabilità e così via.

Quindi parte prima di strutturare il programma, e poi si struttura un programma, si fa attraverso la nostra piattaforma, è molto semplice, si definiscono quali sono i domini, i sistemi, quali sono le tipologie di vulnerabilità, si definiscono le ricompense, i cosiddetti "bounty" che sono economiche.

E cioè come ricompensi il singolo ricercatore o hacker etico quando trovano vulnerabilità, e qua ci sono vari sistemi, ma ci sono sistemi anche standard come il CVSS che sta per "Common Vulnerability Scoring System", che definisce uno "scoring"

però di vulnerabilità e quindi li puoi "appiccicare" un valore e quindi quello è importante, quindi bisogna anche prevedere un budget per le ricompense.

E poi mandi in esecuzione, le cose partono nel momento in cui insieme all'azienda definiamo gli scope, definiamo le tipologie di vulnerabilità, definiamo i sistemi tecnici, tipo colleghiamo un "issue tracker", cioè colleghiamo il nostro sistema a

un sistema di controllo delle vulnerabilità che può stare nell'azienda in modo tale che tutto fluisca in maniera efficiente per monitorare le varie segnalazioni.

O se l'azienda non ce l'ha, lavoriamo per organizzare un security team, quindi delle persone interne nostre dedicate all'analisi e alla correzione delle vulnerabilità.

Se l'azienda invece ha già un team di security, può essere anche una persona che si occupa di sicurezza, c'è un lavoro costante con questa persona per continuare a gestire tutto quello che succede.

Ok, quindi in questo senso nel momento in cui viene scoperta la vulnerabilità al posto di essere utilizzata magari come, diciamo così, porta di accesso dall'esterno per un attacco hacker, oppure per essere appunto rivenduta, diciamo così, nel

mercato nero, ritorna questa vulnerabilità, viene fatta conoscere alla società proprietaria di questo programma che può quindi correre ai ripari, nel senso rimuoverla, ecco, e in cambio di questo l'hacker etico che ha trovato la vulnerabilità riceve un compenso.

Corretto, corretto, sì, corretto.

La cosa che succede poi tipicamente è che aiutiamo a correggere potenziali vulnerabilità con dei consigli da parte dei nostri esperti e dallo stesso hacker.

L'hacker quando segnala una vulnerabilità per esempio suggerisce anche dei metodi per risolverla o per non fare in modo che non esista più, perché lui ha le competenze tecniche per farlo e c'è tutta un'attività che ne segue, che affianchiamo

quindi per andare a correggere quel potenziale punto di ingresso e quindi a proteggersi in un ambiente protetto, che è quello del lavoro tra due aziende che fanno questo per mestiere, in modo tale che non sia qualcun altro, un potenziale malintenzionato, che la possa sfruttare.

Una cosa che succede a volte è che ci sono dei servizi online che hanno un accesso tramite nome e password, ma oggi solo "nome utente" e "password" non è più sufficiente, soprattutto se sono servizi critici che fanno accedere a dei sistemi di

controllo o a dei sistemi aziendali, allora in quel caso lì si suggerisce di settare un sistema che permetta di gestire delle OTP più o meno voluto.

A volte le aziende non sanno neanche di avere tutte queste esposizioni, è un modo per generare awareness, guarda chi ha un problema qua, un problema qua, quindi per generare awareness nelle persone e per cominciarle a fare muovere le aziende verso una maggiore sicurezza dei propri componenti esposti.

E' importante il concetto di esposto perché c'è una regola base che ti segnala l'università quando fai cyber security e che l'unico modo per essere 100% sicuri che non ci siano attacchi informatici è non essere connessi.

Ma sappiamo che oggi non essere connessi, è impossibile, quindi hai sicuramente degli asset esposti, hai delle persone che lavorano in internet, che lavorano da remoto, con dei propri sistemi, quindi sono tutte cose che espongono l'azienda verso internet.

Sì e quindi partecipare a un programma di questo tipo ha perfettamente senso anche da un punto di vista economico perché è vero che bisogna appunto riconoscere un incentivo economico a chi trova il bug però se pensiamo a quali potrebbero essere

potenzialmente gli effetti negativi quando questo bug viene scoperto da un hacker non etico forse è molto più conveniente.

E in questo senso quindi quanto sono diffusi oggi i programmi di bug bounty nelle varie aziende?

Devo fare una distinzione tra Italia e Europa, ci sono paesi più avanzati come la Francia che sono più avanti, hanno molte più aziende che già utilizzano e implementano programmi di bug bounty.

L'Italia da questo punto di vista è un po' più indietro e siamo qua a parlarne anche per questo e grazie per avermi invitato, per svariati motivi, per un tema più culturale e storico.

Però ci sono sempre più aziende che lo fanno, aziende sempre più rilevanti che lo fanno, abbiamo clienti come Edison, le banche, Sorgenia, sono aziende che hanno cominciato da un po' a usare questi sistemi e ad aggiungerli ai metodi che

normalmente usano per proteggersi verso gli attacchi, quindi sta aumentando, aumenterà sempre di più e le normative come NIS 2 sono proprio orientate a far incrementare l'utilizzo di questi modelli proprio per migliorare la sicurezza in generale dei sistemi.

E poi come dicevi anche oggi il codice non è scritto semplicemente da una sola società e quindi anche c'è un effetto riflesso, cioè se è una società magari anche molto importante aderisce a un programma di bug bounty ha dei benefici anche in

tutto appunto l'ecosistema di aziende attorno e però ci sono dei miti, diciamo così, che vanno sfatati sui bug bounty ecco?

Magari dei pregiudizi che le aziende hanno magari le più piccole nei confronti di questi programmi e il motivo per cui magari non li adottano.

Si, sicuramente il primo mito è questo, se invito un hacker a testare i miei sistemi rischio di essere attaccato.

Quindi è collegato a quello che dicevamo della parola usata male, perché si pensa a queste persone come dei malintenzionati, ma in realtà sono dei ricercatori, sono persone che lavorano, già fanno questo mestiere in altre aziende, sono persone ben precise, identificate.

Le piattaforme di bug bounty hanno un importante ruolo in tutto questo, perché fanno lavorare queste persone in ambienti chiari, secondo regole chiare e controllate e fanno anche tutta la parte di verifica della loro identità e verifica del loro background, chi sono, dove vengono, che mestiere fanno.

Quelli che noi utilizziamo sono tutti italiani, questo è importante dirlo, quindi c'è anche un approccio di verifica e certificazione di persone che sono sullo stesso territorio dove l'azienda è, quindi rispondono alle stesse regole, alle stesse

leggi locali e quindi si verifica anche la professionalità di questi ricercatori di sicurezza, si fanno delle interviste per verificare la loro eticità.

Diciamo che un hacker malevolo non partecipa a programmi di bug bounty, perché nel momento in cui vuole partecipare viene verificato, certificato e quindi si sa chi è.

Un hacker malevolo non vuole essere identificato, vuole stare nel buio, in quella zona di non conoscenza, si identificano spesso con dei nickname, non hanno la volontà di essere identificati perché hanno la paura di essere poi scovati nella loro attività.

Quindi questo è il primo mito.

Il secondo è che i bug bounty sono costosi.

Si, c'è un costo, a parte che i budget nell'ambito della cybersecurity dovranno sicuramente aumentare nel tempo, per rispondere anche alle normative che vengono alla NIS 2 stessa.

I bug bounty sono costosi se vengono usati male, ma se inseriti in un processo, in un programma, in un metodo, in realtà sono meno costosi di tante altre attività, perché vai a pagare solo nel momento in cui effettivamente hai un problema, hai una vulnerabilità.

Quindi diciamo che lì è un costo-opportunità.

Quanto sarebbe costata la tua azienda, quella vulnerabilità se fosse stata scovata da un altro malevolo, e quando paghi un bounty paghi diversi ordini di grandezza in meno rispetto al danno che ti avrebbe provocato.

Quindi questo è un altro mito.

E poi forse, direi... che il concetto che si ha già un team di sicurezza con già delle competenze interne e quindi non ho bisogno di un programma di bug bounty.

Io credo che il programma di bug bounty abbia un approccio in cui mette diverse persone con competenze diverse.

Anche una prospettiva diversa, non lavorano all'interno della società.

Esatto, esatto.

Competenze diverse, prospettive diverse, angoli diversi, tutte a lavorare su uno stesso tema e quindi è la conoscenza collettiva di queste persone e il background diverso che permette di evolvere nell'approccio alla sicurezza.

Quindi succede a tutti molto spesso che vedendo per N volte la stessa cosa non ci si accorgi più di un errore, lo si fa anche in documento word se vuoi, e quindi avere queste persone che ti segnalano cose che non hai visto o non avevi le competenze

per vedere oppure anche la freschezza mentale o l'angolo mentale per vederle aggiunge valore a quello che già conosci.

Quindi è uno strumento comunque di supporto, non sostituisce un team interno, non deve essere usato sempre ma a seconda della maturità, dello stato di maturità di ogni azienda.

Sì certo, bisogna considerarlo nel complesso e vedere i vantaggi che può portare anche in prospettiva futura soprattuto in un contesto, come dicevamo all'inizio, anche normativo, in cui è importante, bisogna investire sempre di più in cybersicurezza perché la nostra vita passa veramente sempre di più da internet.

Sì, aggiungo che la NIS 2 e tutte le normative che vengono insistono anche sul tema di filiera.

Cioè la mia azienda non è una azienda che è in una bolla da sola, è collegata ad altre aziende, collegata in vario modo, ma oggi sempre più anche attraverso sistemi informativi, ERP, sistemi interconnessi, questo succede nel software così come

succede in processi di produzione, si parla di filiere, si parla di questo tema, quindi un prodotto finale che arriva a un consumatore è composto da tanti pezzi, che sia il suo software o non software ma è composto da tanti pezzi che vengono

prodotti in giro per il mercato, per il mondo e quindi è importante che viene chiesta questa cosa qua anche perché se un anello di quella produzione è vulnerabile potrebbe rendere vulnerabile tutto il comparto e quindi si parla molto, la NIS 2 parla appositamente di controllo delle terze parti.

Le terze parti sono il colore quelle aziende che sono fornitrici di un'altra azienda, quindi tu non sei responsabile solo di quello che fai tu ma anche del controllo di quello che fanno i tuoi fornitori.

Che nella pratica si traduce magari in delle API che si collegano...

Quando si parla software, sì.

Quando si parla di software si traduce in API di terze parti, che devono essere sicure.

Magari il mio software è sviluppato per una parte da un'azienda e per un'altra da un'altra azienda.

Poi si parlano per API oppure no, ma tecnicamente sono due aziende che hanno due procedure e due approcci alla sicurezza diversi, perché sono due aziende diverse, però se una di queste è vulnerabile rendono vulnerabile il sistema complessivo.

Bisogna stare attenti, insomma, a come si lavora non solo come lavoro io, ma anche come lavorano i miei partner, i miei fornitori.

Perfetto, va bene, allora grazie Luca per averci raccontato anche questo aspetto della cyber sicurezza, quindi in particolare dei bug bounty e anche così per avere chiuso tutti gli ambiti business di cui si occupa UNGUESS, alla prossima.

Grazie, grazie a voi, alla prossima.

E così si conclude questa puntata di INSiDER - Dentro la Tecnologia, io ringrazio come sempre la redazione e in special modo Matteo Gallo e Luca Martinelli che ogni sabato mattina ci permettono di pubblicare un nuovo episodio.

Per qualsiasi tipo di domanda o suggerimento scriveteci a redazione@dentrolatecnologia.it, seguiteci su Instagram a @dentrolatecnologia dove durante la settimana pubblichiamo notizie e approfondimenti.

In qualsiasi caso nella descrizione della puntata troverete tutti i nostri social.

Se trovate interessante il podcast condividetelo che per noi è un ottimo modo per crescere e non dimenticate di farci pubblicità.

Noi ci sentiamo la settimana prossima.